目录

- 步骤1:安装FTP服务器

- 步骤2:配置vsftpd

- 启用vsftpd服务

- 设置开机启动

- 步骤3:配置FTP用户访问

- 创建FTP用户

- 分配FTP用户的家目录

- 配置FTP用户的访问权限

- 重启vsftpd服务

- 步骤4:配置FTP安全性

- 配置FTP用户的登录

- 启用FTP用户上传和下载

- 步骤5:配置FTP端口

- 配置FTP端口范围

- 步骤6:防火墙配置

- 针对Ubuntu/Debian

- 针对Centos/RHEL

- 步骤7:测试FTP服务器

- 步骤8:配置FTP服务器的日志记录

- 步骤9:FTP服务器安全性进一步优化

- 使用TLS/SSL加密

- 限制FTP用户访问

- 配置FTP用户的主目录

- 启用登录失败重试限制

- 步骤10:FTP服务器性能调优

- 限制并发连接数

- 使用Passive模式

- 总结

FTP(File Transfer Protocol)是一种用于在计算机之间传输文件的标准协议。

在linux系统上,您可以搭建自己的FTP服务器,以便轻松共享和传输文件。

本文将提供详细的步骤和示例代码,帮助大家安全地搭建和配置Linux FTP服务器。

步骤1:安装FTP服务器

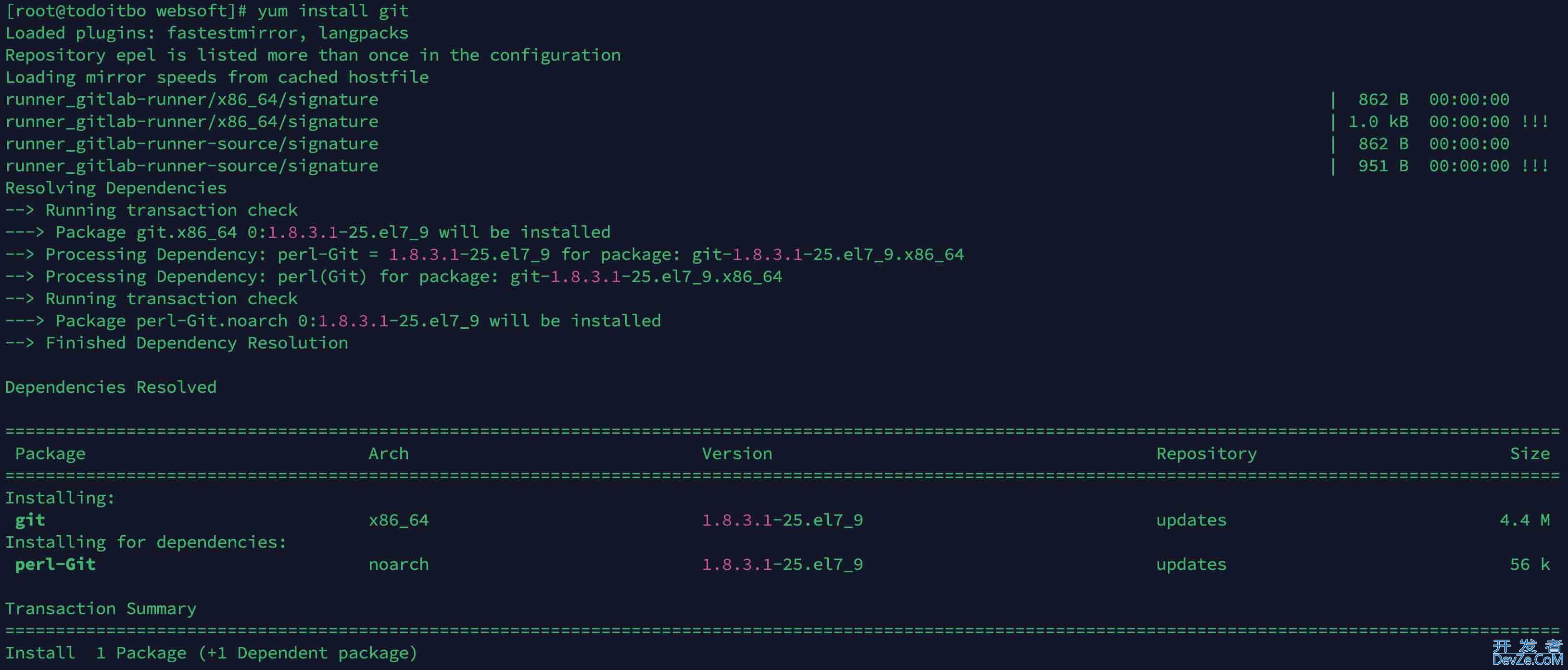

首先,需要选择并安装一个FTP服务器软件。

在Linux中,常用的FTP服务器软件包括vsftpd、ProFTPD、和Pure-FTPd。

以下是使用vsftpd作为示例的安装步骤:

# 安装vsftpd sudo apt update sudo apt install vsftpd # 对于Ubuntu/Debian sudo yum install vsftpd # 对于CentOS/RHEL

步骤2:配置vsftpd

启用vsftpd服务

# 启动vsftpd服务 sudo systemctl start vsftpd

设置开机启动

# 设置vsftpd服务开机启动 sudo systemctl enable vsftpd

步骤3:配置FTP用户访问

创建FTP用户

# 创建一个FTP用户(例如myftpuser) sudo adduser myftpuser

分配FTP用户的家目录

# 设置FTP用户的家目录为/var/ftp sudo usermod -d /var/ftp myftpuser

配置FTP用户的访问权限

编辑vsftpd配置文件以允许FTP用户访问:

# 编辑vsftpd配置文件 sudo nano /etc/vsftpd.conf

在文件中添加以下行以启用本地用户访问:

# 启用本地用户访问 local_enable=YES write_enable=YES

重启vsftpd服务

# 重启vsftpd服务以应用更改 sudo sywww.devze.comstemctl restart vsftpd

步骤4:配置FTP安全性

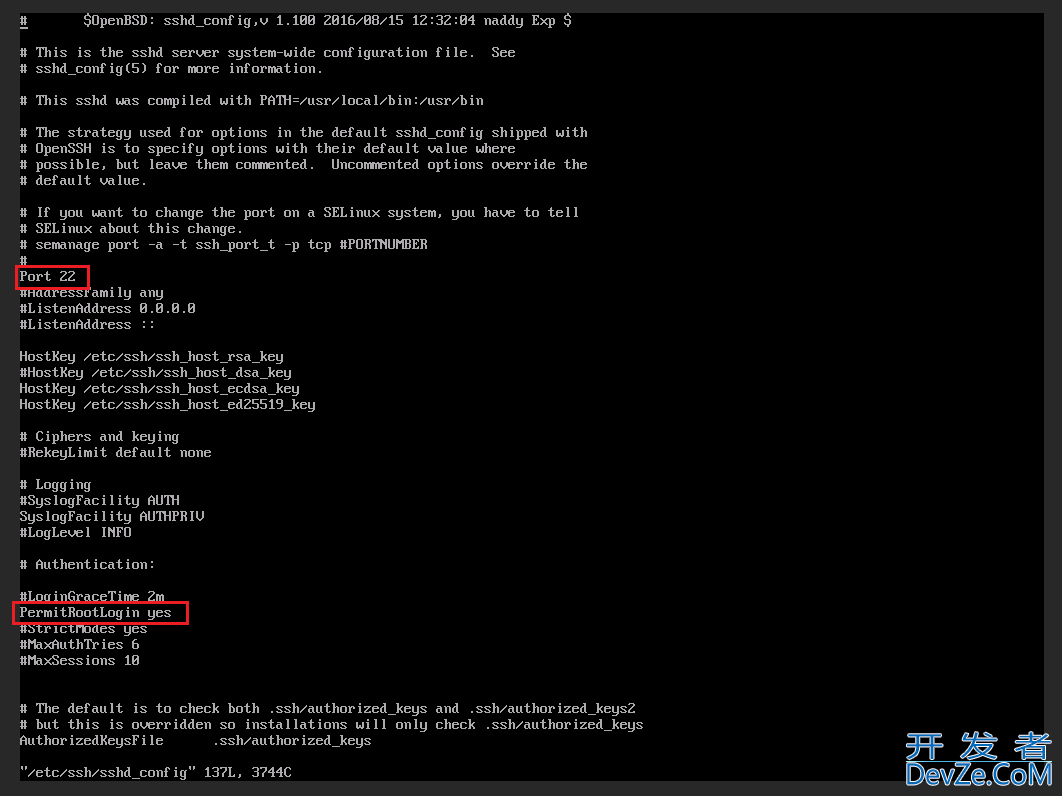

配置FTP用户的登录

编辑vsftpd配置文件以限制FTP用户登录:

# 编辑vsftpd配置文件 sudo nano /etc/vsftpd.conf

添加以下行以禁止FTP用户登录SSH:

# 禁止FTP用户登录SSH chroot_local_user=YES allow_writeable_chroot=YES

启用FTP用户上传和下载

# 启用FTP用户上传和下载 sudo setsebool -P ftp_home_dir 1

步骤5:配置FTP端口

配置FTP端口范围

编辑vsftpd配置文件以定义FTP数据传输的端口范围:

# 编辑vsftpd配置文件 sudo nano /etc/vsftpd.conf

添加以下行以定义端口范围:

# 定义端口范围 pasv_min_port=30000 pasv_max_port=31000

步骤6:防火墙配置

如果系统启用了防火墙,需要配置防火墙规则以允许FTP流量通过。

针对Ubuntu/Debian

# 允许FTP流量通过防火墙 sudo ufw allow 20/tcp sudo ufw allow 21/tcp sudo ufw allow 30000:31000/tcp

针对CentOS/RHEL

# 允许FTP流量通过防火墙 sudo firewall-cmd --permanent --add-port=20/tcp sudo firewall-cmd --permanent --add-port=21/tcp sudo firewall-cmd --permanent --add-port=30000-31000/tcp sudo firewall-cmd --reload

步骤7:测试FTP服务器

使用FTP客户端软件(如FileZilla)连接到FTP服务器,使用FTP用户名和密码进行身份验证。

确保可以成功上传和下载文件。

步骤8:配置FTP服务器的日志记录

为了跟踪FTP服务器活动和安全性,可以配置FTP服务器的日志记录。

编辑vsftpd配置文件以启用日志记录:

# 编辑vsftpd配置文件 sudo nano /etc/vsftpd.conf

添加以下行以启用日志记录:

# 启用日志记录 xferlog_enable=YES xferlog_std_format=YES

步骤9:FTP服务器安全性进一步优化

为了进一步增强FTP服务器的安全性,可以采取以下措施:

使用TLS/SSL加密

配置FTP服务器以使用TLS/SSL加密传输数据,以保护敏感信息的传输。

这需要安装SSL证书,以确保数据在传输过程中得到加密和保护。

对于vsftpd服务器,可以使用以下命令为FTP服务器启用TLS/SSL:

# 安装SSL证书工具 sudo apt-get install openssl # 对于Ubuntu/Debian sudo yum install openssl # 对于CentOS/RHEL # 生成自签名SSL证书 ZbZLTKABcNsudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/ssl/private/vsftpd.pem -out /etc/ssl/private/vsftpd.pem # 编辑vhttp://www.devze.comsftpd配置文件以启用TLS/SSL sudo nano /etc/vsftpd.conf

在vsftpd配置文件中添加以下行:

# 启用TLS/SSL ssl_enable=YES allow_anon_ssl=NO force_local_data_ssl=YES force_local_logins_ssl=YES ssl_tlsv1=YES ssl_sslv2=NO ssl_sslv3=NO ssl_ciphers=HIGH require_ssl_reuse=NO ssl_cert_file=/etc/ssl/private/vsftpd.pem

重启vsftpd服务以应用更改:

sudo systemctl restart vsftpd

限制FTP用户访问

如果需要限制FTP用户的访问,可以在vsftpd配置文件中添加用户白名单或黑名单。

编辑vsftpd配置文件并添加以下行来限制FTP用户的访问:

# 编辑vsftpd配置文件 sudo nano /etc/vsftpd.conf

使用userlist_file和userlist_deny选项来创建用户白名单或黑名单文件,然后指定文件的路径:

# 创建用户白名单文件 sudo touch /etc/vsftpd.allowed_users # 编辑用户白名单文件以添加允许的用户 sudo nano /etc/vsftpd.allowed_users

将允许访问的用户添加到用户白名单文件中,并在vsftpd配置文件中启用白名单:

# 启用用户白名单 userlist_enable=YES # 指定用户白名单文件的路径 userlist_file=/etc/vsftpd.allowed_users # 禁止其他用户访问 userlist_deny=YES

配置FTP用户的主目录

还可以根据需要配置FTPhttp://www.devze.com用户的主目录,以限制他们的访问范围。

编辑vsftpd配置文件并添加以下行:

# 编辑vsftpd配置文件 sudo nano /etc/vsftpd.conf

通过使用local_root选项,可以将FTP用户的主目录设置为特定目录:

# 将FTP用户的主目录设置为特定目录 local_root=/var/ftp

启用登录失败重试限制

为了提高安全性,可以启用登录失败重试限制。

编辑PAM配置文件以添加限制:

# 编辑PAM配置文件 sudo nano /etc/security/limits.conf

在文件的底部添加以下行来启用登录失败重试限制:

# 启用登录失败重试限制 * hard maxlogins 3

步骤10:FTP服务器性能调优

为了确保FTP服务器的性能和稳定性,可以采取以下措施:

限制并发连接数

如果FTP服务器面临高并发连接,可以限制并发连接数以保护服务器资源。

编辑vsftpd配置文件并添加以下行:

# 编辑vsftpd配置文件 sudo nano /etc/vsftpd.conf

添加以下行来限制并发连接数:

# 限制并发连接数 max_clients=100 max_per_ip=2

使用Passive模式

在某些网络环境中,使用Passive模式可能更稳定。

编辑vsftpd配置文件并添加以下行以启用Passive模式:

# 编辑vsftpd配置文件 sudo nano /etc/vsftpd.conf

添加以下行来启用Passive模式:

# 启用Passive模式 pasv_enable=YES pasv_min_port=30000 pasv_max_port=31000

总结

通过按照以上步骤进一步优化FTP服务器的安全性和性能,可以确保FTP服务器在高效、安全的环境中运行,满足文件传输和共享的需求。

这些附加措施包括TLS/SSL加密、限制用户访问、配置用javascript户主目录、登录失败重试限制、并发连接数限制和Passive模式等,有助于提高FTP服务器的安全性和性能,确保它在各种环境中稳定运行。

无论你是在内部网络中共享文件还是在互联网上提供FTP服务,这些优化步骤都将帮助大家实现更好的FTP服务器体验。

以上为个人经验,希望能给大家一个参考,也希望大家多多支持编程客栈(www.devze.com)。

加载中,请稍侯......

加载中,请稍侯......

精彩评论