目录

- SQL处理日期

- SQL日期数据类型

- mysql日期数据类型

- SQL Server日期数据类型

- SQL处理日期示例

- 选择日期为"2008-11-11"的记录(没有时间部分)

- 考虑带有时间部分的订单表

- 选择日期为"2008-11-11"的记录(考虑时间部分)

- SQL视图

- 创建视图

- 示例 1: 创建显示巴西客户的视图

- 示例 2: 创建高于平均价格的产品视图

- 更新视图

- 示例: 向"巴西客户"视图添加"City"列

- 删除视图

- 示例: 删除"巴西客户"视图

- SQL注入

- 示例 1: 基于1=1的SQL注入

- 示例 2: 基于""=""的SQL注入

- 示例 3: 基于批处理SQL语句的SQL注入

- 防范SQL注入

- 使用SQL参数

- ASP.NET Razor示例

- 示例: 使用参数的其他语言示例

- ASP.NET中的SELECT语句

- ASP.NET中的INSERT INTO语句

- php中的INSERT INTO语句

SQL处理日期

在数据库操作中,处理日期是一个关键的方面。确保插入的日期格式与数据库中日期列的格式匹配至关重要。以下是一些常见的SQL日期数据类型和处理方法。

SQL日期数据类型

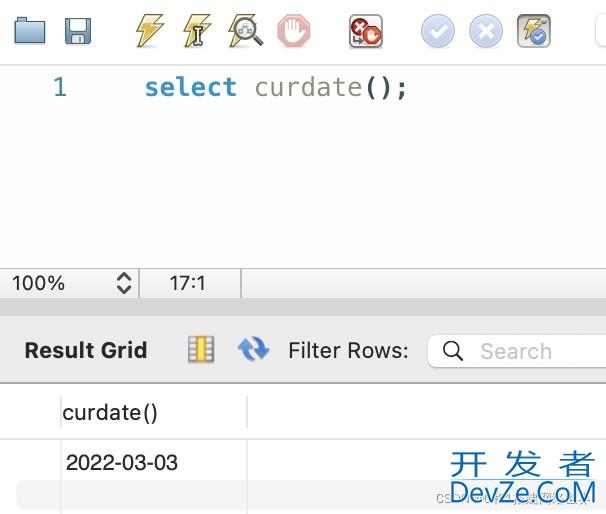

MySQL日期数据类型

DATE- 格式为YYYY-MM-DDDATETIME- 格式为YYYY-MM-DD HH:MI:SSTIMESTAMP- 格式为YYYY-MM-DD HH:MI:SSYEAR- 格式为YYYY或YY

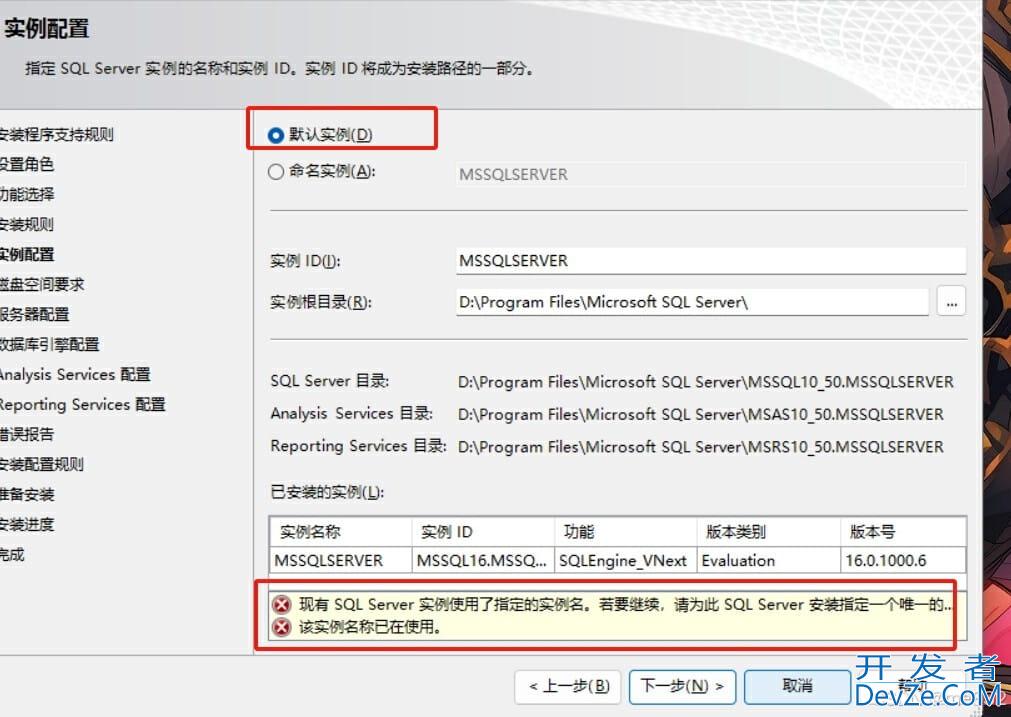

SQL Server日期数据类型

DATE- 格式为YYYY-MM-DDDATETIME- 格式为YYYY-MM-DD HH:MI:SSSMALLDATETIME- 格式为YYYY-MM-DD HH:MI:SSTIMESTAMP- 格式为一个唯一的数字

注意: 在创建新表时,请为列选择适当的日期类型。

SQL处理日期示例

考虑以下订单表:

| 订单ID | 产品名称 | 订单日期 |

|---|---|---|

| 1 | Geitost | 2008-11-11 |

| 2 | Camembert Pierrot | 2008-11-09 |

| 3 | Mozzarella di Giovanni | 2008-11-11 |

| 4 | Mascarpone Fabioli | 2008-10-29 |

选择日期为"2008-11-11"的记录(没有时间部分)

SELECT * FROM Orders WHERE OrderDate='2008-11-11'

结果:

| 订单ID | 产品名称 | 订单日期 |

|---|---|---|

| 1 | Geitost | 2008-11-11 |

| 3 | Mozzarella di Giovanni | 2008-11-11 |

注意: 如果没有涉及时间组件,可以轻松比较两个日期。

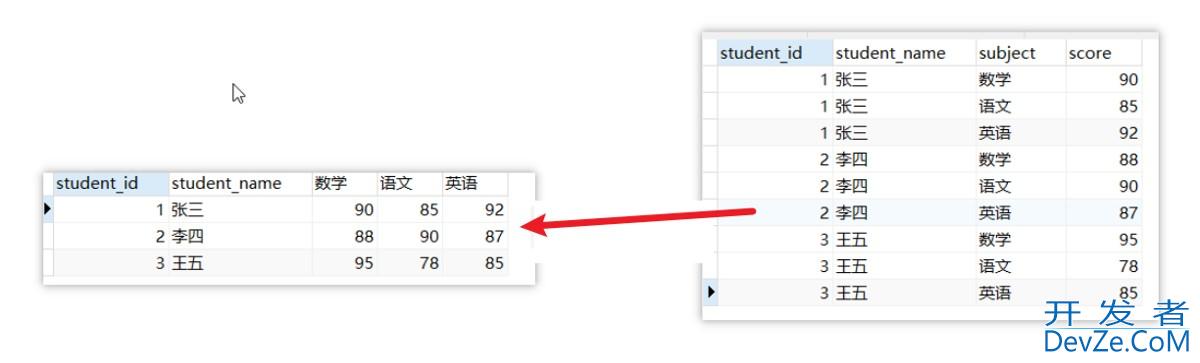

考虑带有时间部分的订单表

| 订单ID | 产品名称 | 订单日期 |

|---|---|---|

| 1 | Geitost | 2008-11-11 13:23:44 |

| 2 | Camembert Pierrot | 2008-11-09 15:45:21 |

| 3 | Mozzarella di Giovanni | 2008-11-11 11:12:01 |

| 4 | Mascarpone Fabioli | 2008-10-29 14:56:59 |

选择日期为"2008-11-11"的记录(考虑时间部分)

SELECT * FROM Orders WHERE OrderDate='2008-11-11'

结果:零结果!这是因为查询仅寻找没有时间部分的日期。 若要考虑时间部分,需要使用其他条件或函数。

SQL视图

在SQL中,视图是基于SQL语句的结果集的虚拟表。视图类似于真实表,编程客栈包含行和列,但其数据实际上来自一个或多个真实表。

创建www.devze.com视图

使用CREATE VIEW语句创建视图。以下是基本的CREATE VIEW语法:

CREATE VIEW view_name AS SELECT column1, column2, ... FROM table_name WHERE condition;

注意: 视图会始终显示最新数据,每当用户查询它时,数据库引擎都会重新创建视图。

示例 1: 创建显示巴西客户的视图

CREATE VIEW [Brazil Customers] AS SELECT CustomerName, ContactName FROM Customers WHERE Country = 'Brazil';

查询视图:

SELECT * FROM [Brazil Customers];

示例 2: 创建高于平均价格的产品视图

CREATE VIEW [Products Above Average Price] AS SELECT ProductName, Price FROM Products WHERE Price > (SELECT AVG(Price) FROM Products);

查询视图:

SELECT * FROM [Products Above Average Price];

更新视图

使用CREATE OR REPLACE VIEW语句可以更新视图。

CREATE OR REPLACE VIEW view_name AS SELECT column1, column2, ... FROM table_name WHERE condition;

示例: 向"巴西客户"视图添加"City"列

CREATE OR REPLACE VIEW [Brazil Customers] AS SELECT CustomerName, ContactName, City FROM Customers WHERE Country = 'Brazil';

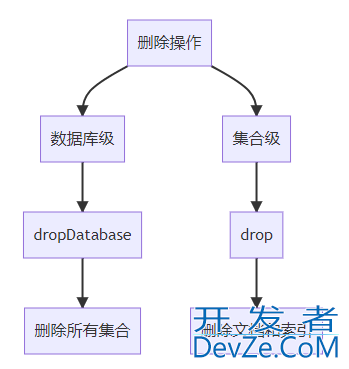

删除视图

使用DROP VIEW语句删除视图。

DROP VIEW view_name;

示例: 删除"巴西客户"视图

DROP VIEW [Brazil Customers];

SQL注入

SQL注入是一种恶意的代码注入技术,可能会破坏数据库的安全性。它是网络黑客经常使用的一种攻击方式。SQL注入发生在Web页面接受用户输入,并将该输入插入到SQL语句中的情况下,而用户提供的输入不是正常的数据,而是恶意构造的SQL语句。

示例 1: 基于1=1的SQL注入

考虑以下代码:

txtUserId = getRequestString("UserId");

txtSQL = "SELECT * FROM Users WHERE UserId = " + txtUserId;

如果用户输入的txtUserId是 105 OR 1=1,则构建的SQL语句为:

SELECT * FROM Users WHERE UserId = 105 OR 1=1;

这将返回Users表中的所有行,因为 OR 1=1 始终为真。这种注入可能导致访问敏感信息。

示例 2: 基于""="&quphpot;的SQL注入

考虑用户登录的情况:

uName = getRequestString("username");

uPass = getRequestString("userpassword");

sql = 'SELECT * FROM Users WHERE Name ="' + uName + '" AND Pass ="' + uPass + '"'

如果用户输入的uName和uPass是 " or ""=",则构建的SQL语句为:

SELECT * FROM Users WHERE Name ="" or ""="" AND Pass ="" or ""=""

这将返回Users表中的所有行,绕过了登录验证。

示例 3: 基于批处理SQL语句的SQL注入

某些数据库支持批处理SQL语句,允许一次执行多个SQL语句。黑客可以尝试通过输入恶意批处理语句来执行危险的操作。

SELECT * FROM Users; DROP TABLE Suppliers

这将返回Users表中的所有行,并删除Suppliers表。

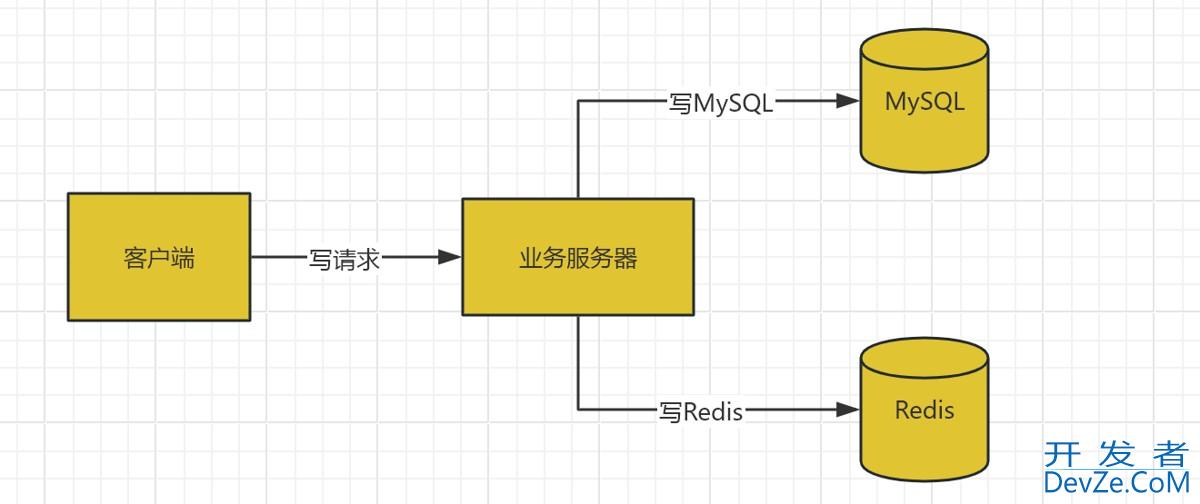

防范SQL注入

使用SQL参数

为了防止SQL注入,可以使用SQL参数。SQL参数是在执行时以受控的方式添加到SQL查询中的值。

ASP.NET Razor示例

ASP.NET

txtUserId = getRequestString("UserId");

txtSQL = "SELECT * FROM Users WHERE UserId = @0";

db.Execute(txtSQL, txtUserId);

在上述示例中,参数在SQL语句中用 @ 标记表示。

示例: 使用参数的其他语言示例

ASP.NET中的SELECT语句

txtUserId = getRequestString("UserId");

sql = "SELECT * FROM Customers WHERE CustomerId = @0";

command = new SqlCommand(sql);

command.Parameters.AddwithValue("@0", txtUserId);

command.ExecuteReader();

ASP.NET中的INSERT INTO语句

txtNam = getRequestString("CustomerNphpame");

txtAdd = getRequestString("Address");

txtCit = getRequestString("City");

txtSQL = "INSERT INTO Customers (CustomerName,Address,City) Values(@0,@1,@2)";

command = new SqlCommand(txtSQL);

command.Parameters.AddWithValue("@0", txtNam);

command.Parameters.AddWithValue("@1", txtAdd);

command.Parameters.AddWithValue("@2", txtCit);

command.ExecuteNonQuery();

PHP中的INSERT INTO语句

$stmt = $dbh->prepare("INSERT INTO Customers (CustomerName,Address,City)

VALUES (:nam, :add, :cit)");

$stmt->bindParam(':nam', $txtNam);

$stmt->bindParam(':add', $txtAdd);

$stmt->bindParam(':cit', $txtCit);

$stmt->execute();

使用参数化查询可以有效防止SQL注入攻击,因为参数将在执行时以安全的方式插入到SQL查询中。

以上就是SQL 日期处理视图创建(常见数据类型查询防范 SQL注入)的详细内容,更多关于SQL 日期处理视图创建的资料请关注编程客栈(www.devze.com)其它相关文章!

加载中,请稍侯......

加载中,请稍侯......

精彩评论