12月31日消息,在几天前汉堡举行的ChaosComputerCongress大会上,安全研究员TrammelHudson演示了通过Thunderbolt设备和攻击代码重写选项ROM中的英特尔固件的攻击方法。安全研究员的攻击是雷霆一击,他说这次攻击不会被检测到,重新安装OSX也无法摆脱这次攻击。

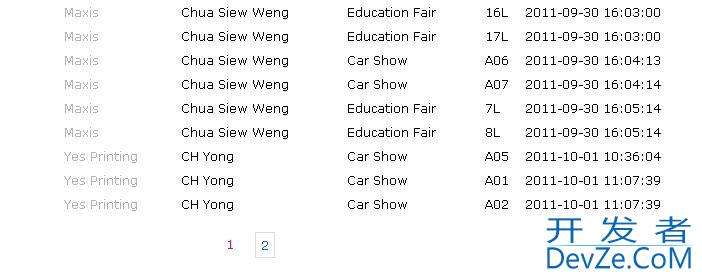

据悉,苹果打算在最新的Macmini和RetinaiMac中提供针对这一攻击的修复方法。当然,其他Mac用户很快也会受到保护,但这种保护并不完全有效。重写后的固件无法删除,因为它已经取代了苹果的公开RSA密钥,以后也无法更新,除非能被攻击此人的密钥验证。当其他迅雷设备连接到被攻击设备时,被攻击固件也可以在重启过程中自行复制到被连接设备的选件ROM中。这些设备仍然可以正常运行,所以用户甚至不会知道他们的设备受到了攻击。

但是这种攻击需要物理访问开发者_开发百科用户的Mac,Hudson还没有找到任何Mac固件的bootkit。

此前有报道称,NSA采用上述攻击方式,在设备出厂到达用户之前安装bootkits,使得这种攻击固件很容易在用户之间传播。哈德森已经就电喷漏洞联系了苹果。

![Interactive visualization of a graph in python [closed]](https://www.devze.com/res/2023/04-10/09/92d32fe8c0d22fb96bd6f6e8b7d1f457.gif)

加载中,请稍侯......

加载中,请稍侯......

精彩评论